Hai ứng dụng Android phổ biến sau đã có hơn 1 tỷ lần cài đặt, bị dính lỗ hổng Dirty Stream, bao gồm:

1. Xiaomi File Manager (com.mi. Android.globalFileexplorer) có hơn 1 tỉ lượt tải xuống.

2. WPS Office (cn.wps.moffice_eng) có hơn 500 triệu lượt tải xuống.

Người dùng nếu đang sử dụng 2 ứng dụng Android trên hãy cập nhật chúng lên phiên bản mới nhất thông qua Google Play.

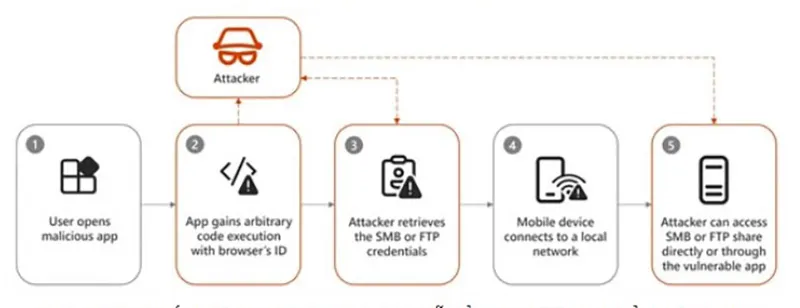

Android chỉ định cho mỗi ứng dụng không gian bộ nhớ và dữ liệu chuyên dụng. Nhưng để tạo điều kiện chia sẻ dữ liệu và tệp giữa các ứng dụng một cách an toàn, Android còn cung cấp cái gọi là content provider (nhà cung cấp nội dung).

Tuy nhiên, việc giám sát quá trình thực hiện có thể cho phép bỏ qua các hạn chế đọc/ghi trong thư mục chính của ứng dụng gây ra hậu quả nghiêm trọng.

Kẻ tấn công có thể lợi dụng việc ứng dụng tiêu thụ tin tưởng vào dữ liệu đầu vào để ghi đè tệp tin, thực thi mã tùy ý, đánh cắp thông tin nhạy cảm.

Cả Xiaomi và WPS Office đều đã khắc phục sự cố từ tháng 2/2024, sau khi nhận được báo cáo.

Tuy nhiên, Microsoft vẫn yêu cầu các nhà phát triển phải kiểm tra ứng dụng Android của họ vì lỗ hổng Dirty Stream có thể phổ biến hơn, để phát hiện các sự cố tương tự.

Google cũng đã công bố hướng dẫn riêng để các nhà phát triển xử lý vấn đề này đồng thời kêu gọi họ xử lý đúng cách tên tệp do máy chủ ứng dụng cung cấp.

3 ứng dụng Android chứa mã độc ngụy trang phần mềm nhắn tin miễn phí

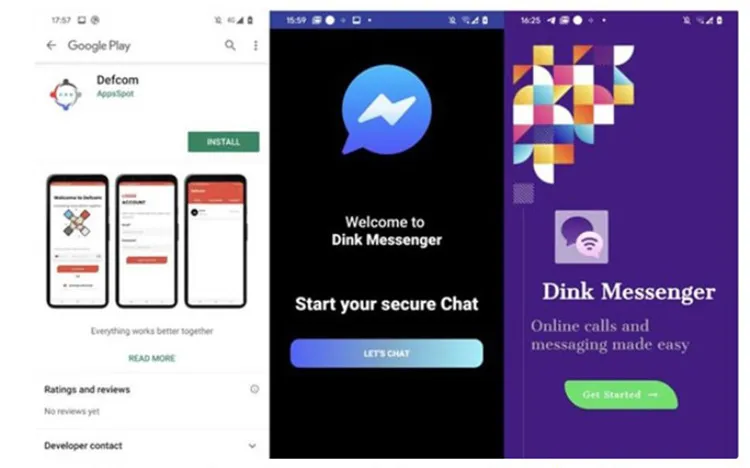

Các chuyên gia của hãng nghiên cứu bảo mật ESET tại Slovakia đã phát hiện một chiến dịch tấn công của tin tặc nhắm vào người dùng Android thông qua các ứng dụng có chứa mã độc mang tên XploitSPY được ngụy trang thành những ứng dụng nhắn tin miễn phí.

3 ứng dụng có chứa mã độc XploitSPY đã bị phát hiện gồm: Dink Messenger, Sim Info và Defcom.

Khi người dùng vô tình cài đặt các ứng dụng độc hại này lên smartphone, mã độc sẽ âm thầm trích xuất thông tin danh bạ, vị trí người dùng thông qua GPS, nội dung tin nhắn rồi gửi dữ liệu thu thập được tới máy chủ do tin tặc quản lý.

Theo ESET, việc điều tra tung tích của thủ phạm gặp nhiều khó khăn do tin tặc đã khéo léo che giấu thông tin về máy chủ kiểm soát bên ngoài.

Tin tặc phát tán các ứng dụng có chứa mã độc thông qua các trang web do chúng lập nên hoặc trực tiếp trên kho ứng dụng Google Play Store dành cho người dùng Android. Điều này có nghĩa là, quá trình kiểm duyệt của Google đã bị qua mặt, tin tặc có thể đưa những ứng dụng chứa mã độc lên kho ứng dụng.

Hiện tại, các ứng dụng có chứa mã độc XploitSPY đã bị Google xóa bỏ khỏi Play Store nhưng nếu người dùng đã lỡ cài đặt một trong những ứng dụng trên, hãy lập tức gỡ bỏ.

Ngoài ra còn có Danh sách 28 ứng dụng Android độc hại bạn nên xóa ngay lập tức:

Các ứng dụng Android độc hại này do các nhà nghiên cứu của UMAN đã phát hiện. Các ứng dụng này được thiết kế để lạm dụng và biến điện thoại của bạn thành một nút proxy để che giấu các hoạt động lừa đảo trực tuyến.

|

Lite VPN

Anims Keyboard

Blaze Stride

Byte Blade VPN

Android 12 Launcher (by CaptainDroid)

Android 13 Launcher (by CaptainDroid)

Android 14 Launcher (by CaptainDroid)

CaptainDroid Feeds

Free Old Classic Movies (by CaptainDroid)

Phone Comparison (by CaptainDroid)

Fast Fly VPN

Fast Fox VPN

Fast Line VPN

Funny Char Ging Animation

|

Phone App Launcher

Quick Flow VPN

Sample VPN

Secure Thunder

Shine Secure

Speed Surf

Swift Shield VPN

Turbo Track VPN

Turbo Tunnel VPN

Yellow Flash VPN

VPN Ultra

Run VPN

Oko VPN

Limo Edges

|