Các nhà nghiên cứu từ công ty an ninh mạng Kaspersky cảnh báo, tin tặc đang sử dụng một loạt thủ thuật phức tạp và rất chi tiết để đột nhập vào điện thoại và cho phép tải phần mềm vào điện thoại để theo dõi người dùng.

Cuộc tấn công đã được các nhà nghiên cứu phát hiện sau khi nó được sử dụng để tấn công chính họ. Họ đã tiết lộ điều đó trong tuần này trong một bài thuyết trình tại Đại hội Truyền thông của câu lạc bộ Chaos, một sự kiện an ninh mạng được tổ chức thường xuyên ở Hamburg, Đức.

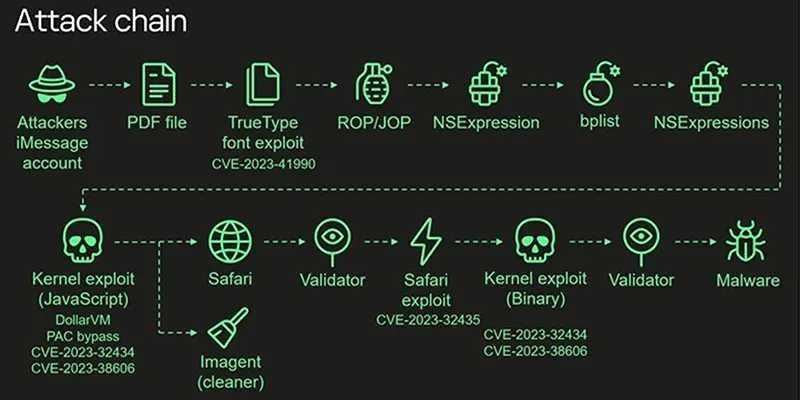

Cuộc tấn công bắt đầu bằng một cách khai thác dựa vào tin nhắn. Người dùng sẽ nhận được tệp đính kèm độc hại trong tin nhắn văn bản, tệp này sau đó sẽ được ứng dụng xử lý mà người dùng không thấy bất kỳ dấu hiệu nào.

Khi đó đã bắt đầu một quá trình khai thác tổng cộng bốn lỗi bảo mật. Mỗi lỗi trong số chúng đều là lỗi “zero-day”, có nghĩa là các nhà phát triển không biết về việc khai thác lỗi này.

Các nhà nghiên cứu cho biết cuộc tấn công đã diễn ra cho đến bản iOS 16.2. Kể từ đó, nhiều lỗi khác nhau đã được khắc phục trong các bản cập nhật bảo mật – mặc dù các thiết bị chưa được cập nhật lên phần mềm mới nhất vẫn có thể gặp rủi ro.

Apple đã nhiều lần cảnh báo rằng các thiết bị của họ đang phải hứng chịu ngày càng nhiều các cuộc tấn công ngày càng tinh vi hơn. Tháng trước, người đứng đầu bộ phận an ninh của Apple đã cảnh báo rằng công ty đang chứng kiến một cuộc chiến leo thang với các hacker đang tìm cách xâm nhập vào phần cứng của Apple.

Công ty an ninh mạng Kaspersky đã phát hiện ra chiến dịch này vào đầu năm 2023 sau khi trở thành một trong những mục tiêu của chúng . Công ty mô tả đến nay, đây là “chuỗi tấn công tinh vi nhất” mà họ từng quan sát được.

Hoạt động khai thác liên quan đến việc sử dụng 4 lỗ hổng zero-day được tạo thành một chuỗi để đạt được mức độ truy cập chưa từng có và các thiết bị mục tiêu cửa sau chạy phiên bản iOS lên đến iOS 16.2 với mục tiêu cuối cùng là thu thập thông tin nhạy cảm. Chiến dịch có tên Operation Triangulation được bắt đầu từ 2019.

Điểm bắt đầu của cuộc tấn công không cần đến nhấp chuột, một iMessage được tửi đến mang tệp đính kèm độc hại, được xử lý tự động mà không có bất kỳ tương tác nào của người dùng để cuối cùng nó có được các quyền nâng cao và triển khai mô-đun phần mềm gián điệp, vũ khí hóa các lỗ hổng sau.

Các bản vá cho CVE-2023-41990 đã được Apple phát hành vào tháng 1 năm 2023, mặc dù thông tin chi tiết về việc khai thác chỉ được công ty công bố vào ngày 8/9/2023, cùng ngày hãng phát hành iOS 16.6.1 để giải quyết hai lỗi khác (CVE-2023-41061 và CVE-2023-41064) đã bị lạm dụng tích cực liên quan đến chiến dịch phần mềm gián điệp Pegasus.

Trong số bốn lỗ hổng, thì lỗ CVE-2023-38606 đáng được đề cập đặc biệt vì nó tạo điều kiện vượt qua biện pháp bảo vệ dựa trên phần cứng đối với các vùng nhạy cảm của bộ nhớ kernel bằng cách tận dụng các thanh ghi I/O (MMIO) được ánh xạ bộ nhớ, một tính năng chưa từng có cho đến bây giờ.

CVE-2023-38606 là mắt xích quan trọng trong chuỗi khai thác có mối liên hệ chặt chẽ với sự thành công của chiến dịch Operation Triangulation, vì thực tế là nó cho phép hacker giành được toàn quyền kiểm soát hệ thống bị xâm nhập.

Nhà nghiên cứu bảo mật Boris Larin cho biết: “Chúng tôi đoán rằng tính năng phần cứng không xác định này rất có thể được các kỹ sư hoặc nhà máy của Apple sử dụng cho mục đích gỡ lỗi hoặc thử nghiệm, hoặc nó được đưa vào do nhầm lẫn”. “Vì tính năng này không được sử dụng trong “phần mềm được lập trình trên một phần cứng” nên chúng tôi không biết làm cách nào kẻ tấn công có thể biết cách sử dụng nó.”

Bảo mật phần cứng thường dựa vào “sự che khuất” và việc thiết kế ngược khó hơn nhiều so với phần mềm, nhưng đây là một cách tiếp cận thiếu sót, vì sớm hay muộn, mọi bí mật đều bị tiết lộ, “sự che khuất" không bao giờ có thể thực sự an toàn.

CVE-2023-41990 - Một lỗ hổng trong thành phần FontParser có thể dẫn đến việc thực thi mã tùy ý khi xử lý tệp phông chữ được tạo đặc biệt, được gửi qua iMessage. (Được giải quyết trong iOS 15.7.8 và iOS 16.3)

CVE-2023-32434 – Lỗ hổng tràn số nguyên trong Kernel có thể bị ứng dụng độc hại khai thác để thực thi mã tùy ý với các đặc quyền của kernel. (Được giải quyết trong iOS 15.7.7, iOS 15.8 và iOS 16.5.1 )

CVE-2023-32435 – Lỗ hổng hỏng bộ nhớ trong WebKit có thể dẫn đến việc thực thi mã tùy ý khi xử lý nội dung web được tạo đặc biệt. (Được giải quyết trong iOS 15.7.7 và iOS 16.5.1)

CVE-2023-38606 - Sự cố trong kernel cho phép ứng dụng độc hại sửa đổi trạng thái kernel nhạy cảm. (Được giải quyết trong iOS 16.6)

Lỗ hổng zero-day là lỗ hổng phần mềm được những kẻ tấn công phát hiện trước khi nhà cung cấp biết về nó. Bởi vì các nhà cung cấp không biết nên không có bản vá nào cho các lỗ hổng zero-day, khiến các cuộc tấn công có khả năng thành công.

Khai thác “zero-day” là phương pháp mà tin tặc sử dụng để tấn công các hệ thống có lỗ hổng chưa được xác định trước đó.